نقدم لكم AgentCloak:

حماية متقدمة من تسرب البيانات لوكلاء الذكاء الاصطناعي

الامتثال لحماية بيانات الذكاء الاصطناعي ومتطلبات الذكاء الاصطناعي السيادي عبر الحدود

يكتشف الذكاء الاصطناعي المُعدّل البيانات المحمية ويُعممها، ويُرمز لها، ويُجزئها، ويُقنّعها، ثم يكشفها في الاستجابات.

حافظ على توائم رقمية آمنة باستخدام مخططات مخصصة مُدارة بسياق الهوية من خوادم الهوية ورموز التفويض.

يوفر حماية فورية للوكلاء والوكلاء المستقلين كخادم MCP، أو وكيل MCP، أو وكيل A2A، أو واجهة برمجة تطبيقات REST، أو وكيل خدمات الويب.

حماية البيانات تحظى بثقة الشركات متعددة الجنسيات الكبرى ويتم اعتمادها من قبل أكثر الهيئات التنظيمية صرامة

وسّع نطاق نظام هوية عملائك ليشمل دولًا متعددة

hيضمن نظام InCountry لتأمين بيانات ملفات تعريف العملاء في بلدهم الأصلي، مما يُجنّبك تكاليف وتكاليف نقل البيانات عبر الحدود.

إقامة بيانات شاملة لـ Salesforce

oأدر مؤسسة Salesforce عالمية واحدة، واعزل البيانات بالكامل في البلدان التي تتطلب إقامة البيانات. في بيئة متعددة المؤسسات، حافظ على رؤية عالمية مع مزامنة فورية مجهولة المصدر مع مؤسسة عالمية. أدر بسلاسة عمليات الترحيل عبر الحدود إلى مناطق Hyperforce الجديدة وAlibaba Cloud.

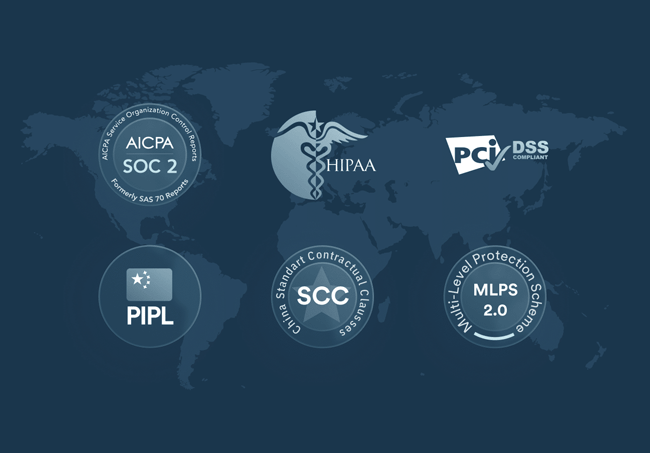

تمتع بالامتثال في الصين

meوسّع نطاق تطبيقات Salesforce وServiceNow وتطبيقاتك الداخلية لتشمل الشركات التابعة والشركاء في الصين. حافظ على رؤية عالمية، بينما تضمن InCountry بقاء البيانات الخاضعة للتنظيم في الصين وتلبية متطلبات الامتثال، بما في ذلك PIPL وMLPS.

صُمم بأمان للامتثال العالمي

يُخزّن نظام InCountry البيانات ويعالجها بأمان وامتثال في أي بلد، مع إمكانية تدقيق التسجيل، وتحديد المصدر، وخيارات تشفير وترميز شاملة. يضمن جدار حماية البيانات من InCountry بقاء البيانات الخاضعة للتنظيم في البلد، وعدم عبور سوى البيانات المسموح بها للحدود.

حل متكامل وعالي الجودة لإدارة بيانات المؤسسات

- نقطتا تواجد في كل دولة مع نظام تجاوز الفشل النشط-النشط

- خيارات SaaS، وخيارات المستأجر الواحد في أي مكان، وAWS Outposts، وخيارات السحابة السيادية

- ضمان إرسال الرسائل عبر شبكات غير متوقعة

- يجعل نماذج البيانات تتعرف تلقائيًا على مكان وجود البيانات

- دعم التقارير، ووحدة تحكم الخدمة، والمرفقات، وAPEX SDK

- خوارزميات مرنة للتجزئة والتشفير والإخفاء

- التفويض القائم على السياسات والتفويض الدقيق من التطبيقات

- تأمين دورة حياة تطوير البرمجيات والعمليات من خلال مراقبة التهديدات النشطة

- تشفير قابل للبحث باستخدام معايير المعهد الوطني للمعايير والتكنولوجيا (NIST)

- منع فقدان البيانات عبر الحدود باستخدام جدار حماية البيانات وتقنية الذكاء الاصطناعي للكشف عن المعلومات الشخصية الحساسة

- دعم مفصل للحصول على الموافقات التنظيمية في الولايات القضائية المعقدة

- سجلات التدقيق القابلة للتنزيل تتتبع كل حدث